Auszüge und Zitate

Bedrohungen1

Das BSI sieht in seinem jährlichen Lagebericht für 20242 eine angespannte Lage und stellt fest, dass kriminelle weiter „arbeitsteilig in

Ransomware-Betreiber, deren Affiliates und Access Broker“ tätig sind.

Sie nutzen „Angriffsflächen, wie etwa Zero-Day-Schwachstellen (…) um ganz ohne Ransomware hohe Lösegelder mit der Drohung der Veröffentlichung der Daten erpressen zu können“ – Opfer sind demnach „neben überwiegend kleinen und mittleren Unternehmen insbesondere IT-Dienstleister und auch wieder Kommunen.“

Daher ruft die Behörde in ungewohnt dramatischem Ton auf:

Jedes Unternehmen, jede

Behörde, jede wissenschaftliche oder soziale Einrichtung,

jeder Einzelunternehmer – ganz Deutschland ist aufgerufen, eigene Angriffsflächen zu ermitteln und zu schützen.

Es werden im Bericht insbesondere folgende Einzelbedrohungen herausgehoben:

- Ransomware-Gruppen: „sind technisch auf dem neusten Stand und agieren aggressiv“

- Advanced Persistent Threats (APT): Im Berichtszeitraum (2023) „waren 22 verschiedene APT-Gruppen in Deutschland aktiv. Ihre Angriffe zielten auf Behörden und Unternehmen insbesondere der auswärtigen Angelegenheiten, der Verteidigung sowie der öffentlichen Sicherheit und Ordnung“

Zu den Angriffsflächen heißt es im Bericht:

- Im Jahr 2023 wurden durchschnittlich täglich 78 neue Schwachstellen bekannt.

- zudem eine Vielzahl kritischer Schwachstellen in Perimetersystemen, wie beispielsweise Firewalls und VPNs, bekannt.

- Im Bereich DDoS sieht das Amt „eine herausgehobene Entwicklung“; dort nahmen „insbesondere im ersten Halbjahr 2024 (…) Qualität und Häufigkeit von Angriffen“ deutlich zu.

- Der Bericht hält fest, dass „vor allem Ransomware-Angriffe auch zum Massengeschäft“ wurden.

- Herausgehoben werden ebenfalls Angriffe auf Cloud-Infrastrukturen: es „mehrfach Fälle von Angriffen auf die Vertraulichkeit von Cloud-Diensten durch Identitätsdiebstahl, sowohl der Identitäten der Anwenderinnen und Anwender als auch des Personals des Anbieters, bekannt“

Der Bericht zeigt in Abbildung 4 auf, dass die Top-10 Botnetze (nach Unique IP) zum weitaus größten Teil (>70%) aus Adroid (nicht von Windows)-Systemen aufgebaut sind.

Auch das Thema EDR-Systeme3 wird reflektiert, denn offenkundig stellen sie für Angreifer ein Ärgernis dar, weshalb sie versuchen sich ihrer Kontrolle zu entziehen oder sie unwirksam zu machen. Dazu heißt es: „Als EDR-Killer werden Tools bezeichnet, die dazu dienen, die auf einem kompromittierten System installierte EDR-Software zu beenden und wenn möglich zu entfernen.“

Phishing ist seit Jahren ein zentrales Thema des Berichtes, so auch diesmal – es wurde beispielsweise analysiert, dass die Zahl der (von Verbrauchern gemeldeten) vorgeblich von Finanzinstituten gesendeten Phishing-Mails zum zweiten mal in Folge rückläufig ist – aber immer noch bei über 47% liegt.

Schwachstellen

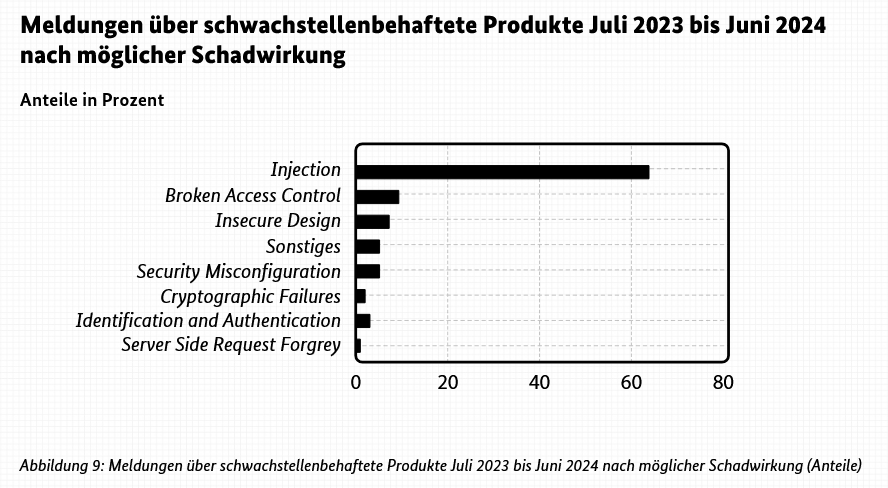

Bei den Schwachstellen zeigt der Lagebericht auf, dass die Einschleusung bösartigen Codes (Injection) in ein Softwareprodukt mit Abstand die häufigste Ursache für Kompromittierungen ist (Quelle: Lagebericht).

Auch Schwachstellen in Hardware werden thematisiert, sind allerdings für das Gros der Verbraucher und Unternehmen aber offenbar weniger relevant.

Ein weiteres Thema aus dem Bereich Schwachstellen sind „vernetzte Geräte“ (siehe auch Thema Resilienz, unten). Der Bericht führt dazu aus: „Im Berichtszeitraum sind mehrere Schwachstellen in Steuergeräten für Ladepunkte entdeckt worden.“

Unvermeidlich auch, dass KI-Sprachmodelle im Bericht Erwähnung finden. Sie werden im Bericht ausführlich beschrieben, ihre Funktion und ihre intrinsischen Schwächen werden herausgearbeitet. Dabei spielen die Transparenz und Vertrauenswürdigkeit der Ergebnisse eine große Rolle. Auch die Nutzung von KI als Angriffswerkzeug wird diskutiert.

Die Analyse wird zusammengefasst und das BSI zieht das Fazit: „Bei kritischen Anwendungen sollten weiter gehende Maßnahmen ergriffen werden, zum Beispiel die menschliche Prüfung der Ergebnisse ähnlich dem Vier-Augen-Prinzip oder die Einschränkungen des Zugriffs (Least-Privilege).“

Gefährdungen4

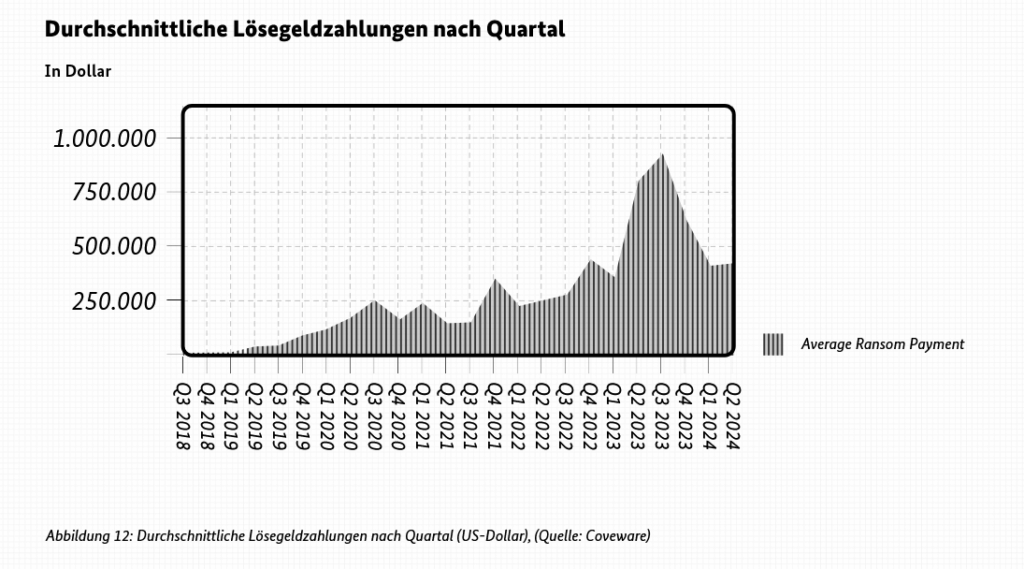

Möglicherweise positiv zu bewerten ist, dass die durchschnittlichen Lösegeldzahlungen rückläufig sind – was allerdings auch ein kurzfristiger Trend sein könnte.

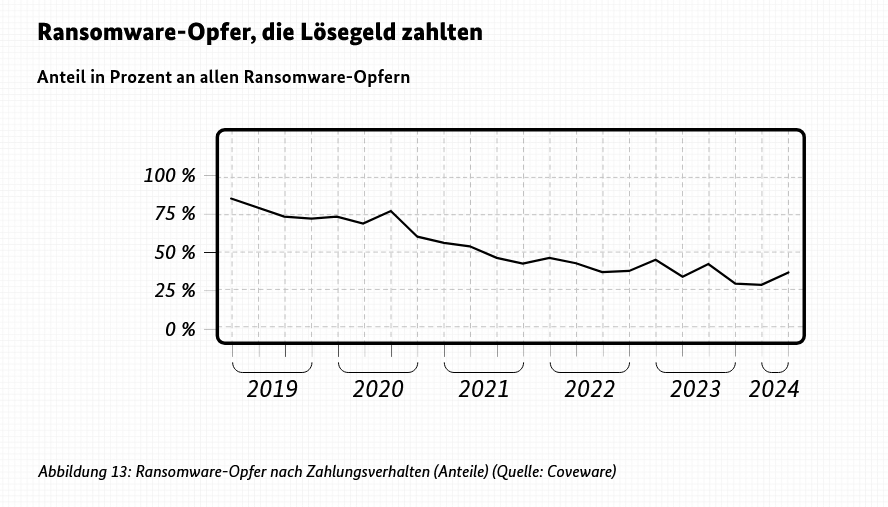

Eine langfristige positive Entwicklung ist sicherlich der Rückgang des Anteils an den Ransomware-Opfern, der tatsächlich gezahlt hat:

Zur Kompromittierung der Microsoft Cloud-Infrastruktur durch „Storm-0558“ im Jahr 2023 schreibt das BSI im Bericht:

Der Vorfall zeigt, dass auch Public Clouds erfolgreich angegriffen werden können. Cloudinhärente Fähigkeiten, wie ausgeprägte Protokollierungs- und Detektionsmöglichkeiten, ermöglichten aber die Entdeckung, umfassende Analyse (inklusive belastbarer Bewertung des Schadensausmaßes) und Eindämmung des Angriffs

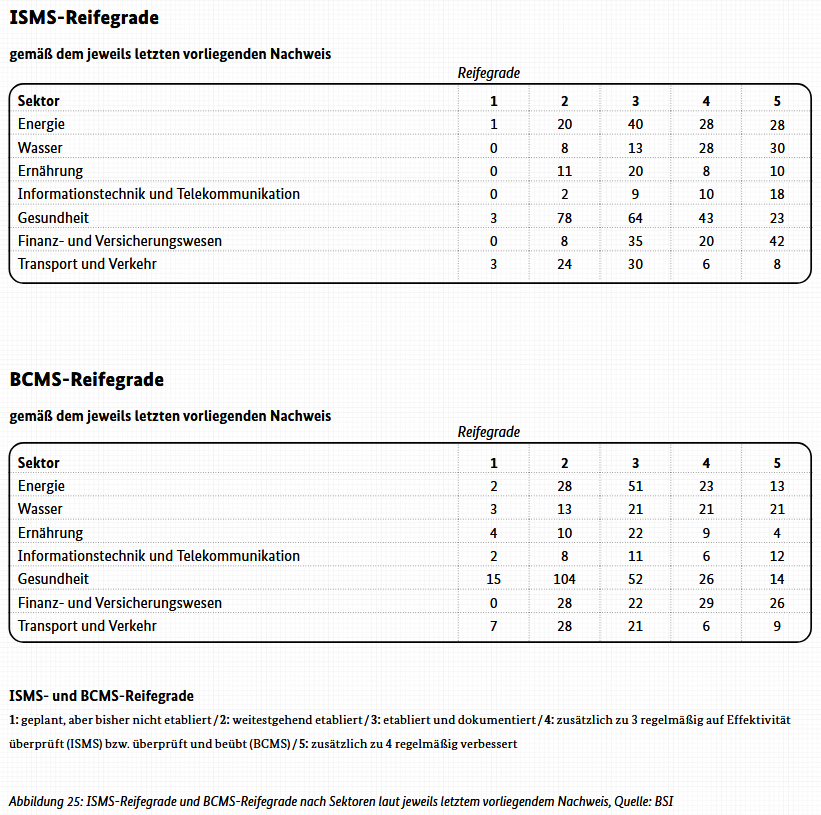

Interessant zu sehen ist, wie die Wirtschaftszweige ihre Resilienz systematisch im Bereich Informationssicherheit stärken. Als Maß hierfür kann man die im Bericht aufgezeigten reifegrade der ISMS und BCMS verstehen. Es wird deutlich, dass bereits sichtbare Anstrengungen unternommen wurden und viele Organisationen den Reifegrad 3 oder höher erreichen.

Demgegenüber fällt die Beurteilung der Gefährdungslage bei KMU eher ernüchternd aus:

Auch im Jahr 2024 besitzen viele Unternehmen nach Erfahrung des BSI weder eine ausreichende Kenntnis über die allgemeine Cyberbedrohungslage noch über das eigene Risikoprofil. So wissen sie gar nicht, dass sie mehr in ihre Sicherheit investieren müssen. Selbst elementare, oftmals kostenfrei umsetzbare Präventionsmaßnahmen werden

daher häufig nicht ergriffen.

Diesen Unternehmen sind die nachfolgenden Links NACHDRÜCKLICH zu empfehlen:

Resilienz

Der Bericht befasst sich ausführlich mit Regulierungen im Bereich der Informationssicherheit wie NIS-2, CRA oder DORA. Betroffenen Unternehmen ist dringend anzuraten, sich mit deren Vorgaben zu befassen, um empfindlichen Strafen zu entgehen – aber ganz besonders im Interesse der eigenen Sicherheit, was existenzielle Fragen wie die eigene Handlungs- und Zahlungsfähigkeit einschließt.

Fazit

Die Schlussbetrachtungen des Berichtes sind wenig erfreulich. Das BSI fasst zusammen:

Die Lage der IT-Sicherheit in Deutschland war und ist besorgniserregend. (…) Die digitale Angriffsfläche nimmt stetig zu, Schwachstellen bieten allzu oft gravierende Eingriffsmöglichkeiten und Angreifer finden immer schneller und geschickter Wege, diese auszunutzen. (…)

Die Schadwirkungen im Berichtszeitraum waren beträchtlich: Hierzu zählen zum Beispiel die teils monatelangen Ausfallzeiten bei Kommunen durch Ransomware-Angriffe. Ebenfalls durch Ransomware-Angriffe wurden weltweit 1,1 Milliarden US-Dollar Lösegeld

erbeutet, wobei die Dunkelziffer vermutlich sehr viel höher ist. Bemerkenswert ist, dass für erbeutete exfiltrierte Daten im Schnitt fast dreimal so viel gezahlt wurde wie für erbeutete verschlüsselte Daten.

Insgesamt wurde der Bericht inhaltlich weiter deutlich aufgewertet und liefert zu allen relevanten Aspekten des Themas fundierte Einblicke, daher ist die Lektüre unbedingt empfehlenswert.

- Eine Bedrohung ist ganz allgemein ein Umstand oder Ereignis, durch den oder das ein Schaden entstehen kann. ↩︎

- Siehe https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Lageberichte/Lagebericht2024.pdf ↩︎

- Endpoint Detection and Response, Nachfolger von Opas „Virenscanner“ ↩︎

- Eine Gefährdung ist eine Bedrohung, die konkret über eine Schwachstelle auf ein Objekt einwirkt. Eine Bedrohung wird somit erst durch eine vorhandene Schwachstelle zur Gefährdung für ein Objekt. ↩︎

Die kursiven Fussnoten sind Begriffserklärungen von

https://it-grundschutzkompendium.de/glossar/start