Was können Sie von uns erwarten?

Informationssicherheit: umgesetzt!

Sie wollen Ihr IT-Sicherheitsniveau benchmarken? Oder die Konformität zu rechtlichen Vorgaben analysieren?

Wir auditieren und beraten zur Informationssicherheit, speziell im Cloud-Kontext.

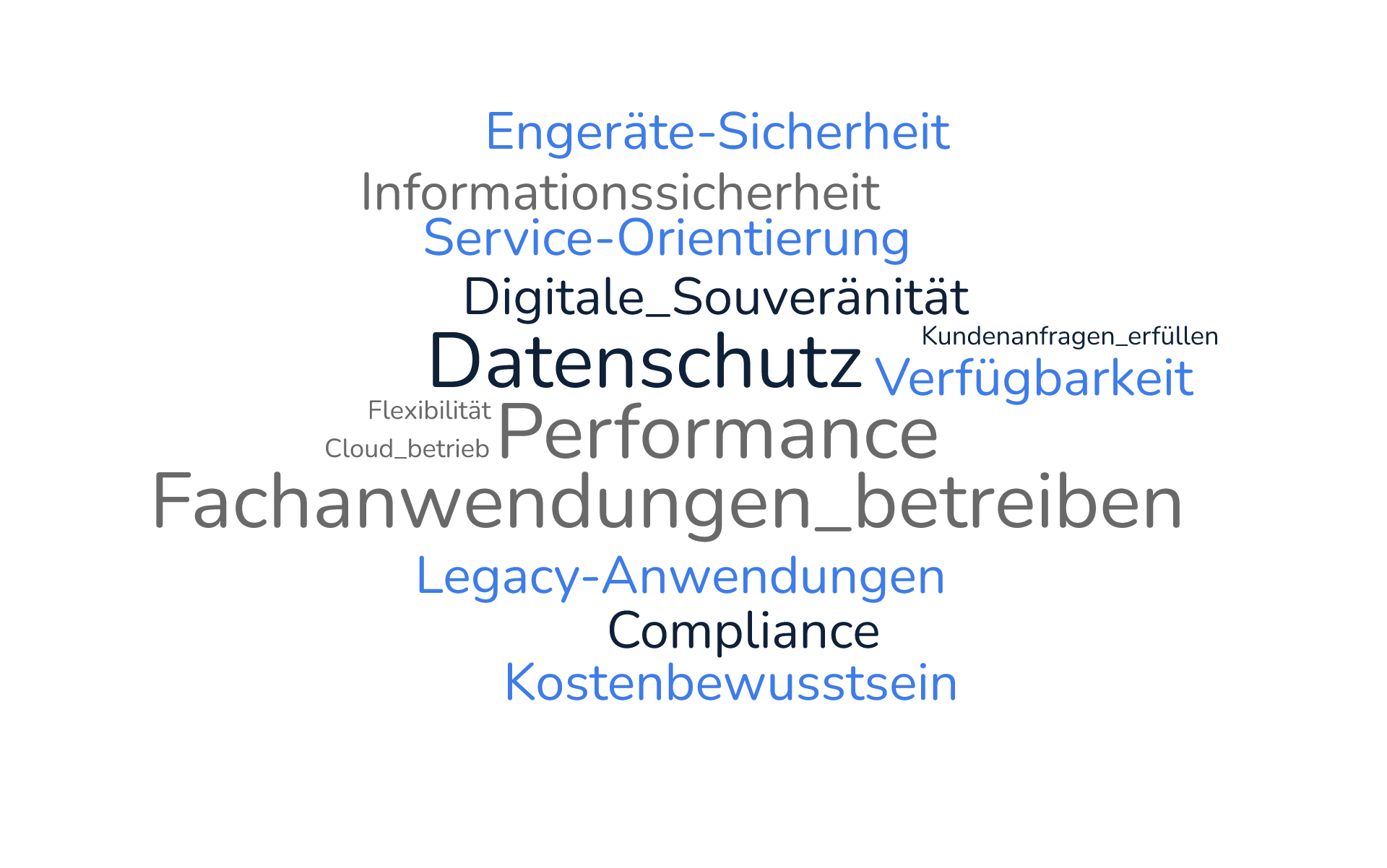

Die Anforderungen an die IT sind vielfältig – und ohne systematische Prüfung gibt es keine Gewissheit, ob sie alle ausreichend berücksichtigt wurden.

Anforderungen zur Stärkung der digitalen Souveränität unterstützen wir mit Hilfe von Cloud-Exit oder Cloud-Move-Konzepten.

Ein internes Audit1, zeigt technische und organisatorische Schwächen auf – es prüft, ob Technik und oganisatorischer Rahmen aufeinander abgestimmt sind und die Ziele der Organisation unterstützen.

Auditierung kann Sicherheits- und Regelungslücken frühzeitig erkennen und helfen, sie zu beheben.

Ein Audit verhält sich zur Umsetzung der Informationssicherheit wie ein Penetrations-Test zum IT-Betrieb.

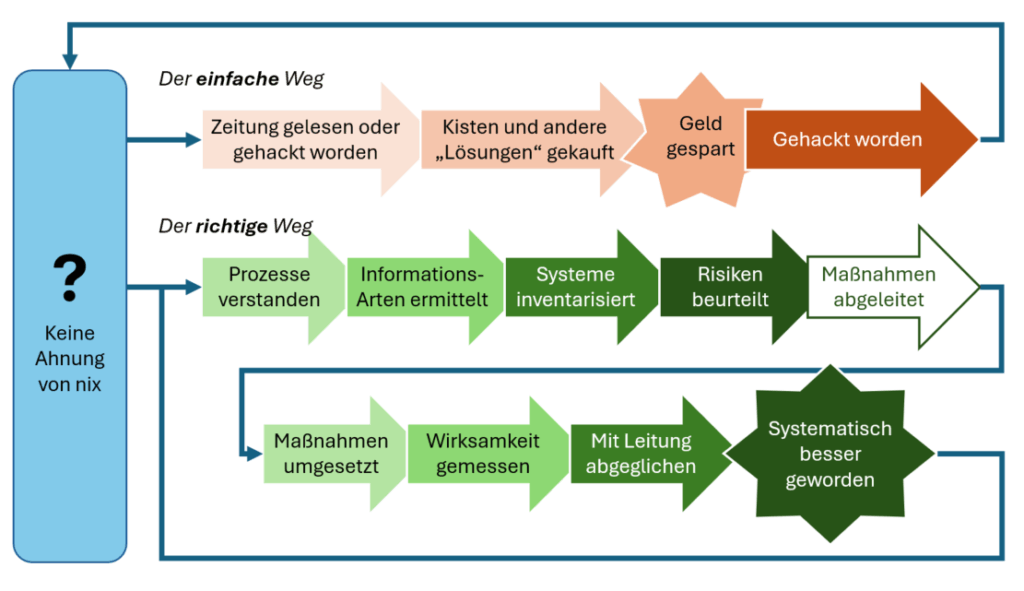

Aber was ist „Umsetzung der Informationssicherheit“?

Der Einstieg in das Thema beginnt so:

Informationen als Werte verstehen

und mit ihnen strategischen Ziele erreichen.

Was ist der Schlüssel dazu?

Lesen Sie HIER mehr darüber (anklicken zum Ausklappen)

Jedes Unternehmen hat strategische Ziele, die auf die IT heruntergebrochen werden – manchmal sind sie nicht explizit ausformuliert, aber sie existieren. Dazu gehören oft: Wachstum unterstützen, Komplexität reduzieren, Kosten senken.

Cloud-Dienste wurden lange als die Trumpfkarte schlechthin gehandelt, als Antwort auf viele Fragen. Aber immer öfter gilt es, Regulierungen und Compliance-Anforderungen gerecht zu werden,

wie z.B. ISO/IEC 27001-Zertifizierung oder NIS-2-Konformität.

Dazu drängt sich immer mehr die Frage nach der digitalen Souveränität in den Vordergrund.

Die immer komplexeren und nicht selten gegensätzlichen Erwartungen und Vorgaben aufeinander abzustimmen gelingt mit Hilfe organisatorischer Gerüste (Governance Frameworks). Doch wer nicht gleich „ganz groß“ einsteigen möchte, kann mit Verständnis für seine Prozesse und den Informationen, die sie unterstützen sowie einer pragmatischen Risikobetrachtung schon viel Überblick gewinnen und sich neue Steuerungsmöglichkeiten eröffnen – dazwischen gibt es ein weites Feld an Optionen, die sich an ISMS-Systematiken orientieren.

Es lohnt sich, sie zu prüfen!

Man muss also zunächst seine Anforderungen verstehen und ein Vorgehensmodell zur Informationssicherheit wählen, das zur eigenen Organisation individuell passt. Dann sind Methoden- und Technologie-Verständnis nötig, um die resultierenden Aufgaben zielgerichtet anzugehen.

So wird, in einem zügigen und klaren Prozess, Informationssicherheit umgesetzt.

Was erwarten Sie von Ihrer IT, wie können Sie Ihre Informationssicherheit optimal gestalten,

um möglichst alle Anforderungen abzudecken?

Wir erklären es Ihnen.

Sie befinden sich hier bei den

Experten für Informationssicherheit und Compliance.

Unser umfassendes Angebot an professionellen Dienstleistungen richtet sich an IT-Betreiber, speziell mit hybriden Umgebungen (Cloud / OnPrem).

Cloud-Anwenderberatung

Beratung bei Anbieter- und Diensteauswahl.

Anforderungsanalyse, Angebotsvergleiche (siehe auch „Cloud-Assessment“), ggfs. Projektleitung, Konzepte zur Digitalen Souveränität, Cloud-Exit- und Cloud-Move-Strategien.

Neue regulatorische Herausforderungen

Sind Sie NIS-2 betroffen? Was wäre dann zu tun? Was bedeutet DORA für Sie? Was haben Sie mit dem Cyber Resilience Act (CRA) zu tun? Lassen Sie es uns herausfinden!

ISMS-Begutachtung

Durchführung von internen Audits für ISMS, die nach ISO 27001 und VDA-ISA („TISAX“) betrieben werden.

Cloud Assessment

Wie auditiert man einen Cloud-Provider, speziell einen der großen Hyperscaler? Wir zeigen den Weg zu praktikablen, risikogerechten Prozessen.

ISB as a Service

Betrieb des ISMS durch einen externen Informationssicherheits-Beauftragten (ISB oder CISO)

Details unter

https://cloudauditor.de/isb-as-a-service/

Beratung zur Informationssicherheit

ISMS-Einführung und Betrieb, z.B. Konzept- und Richtlinienerstellung oder Dokumentenprüfung; Prozessdokumentation, Inventarisierung und Risikoanalyse.

Unser Angebot: exklusiv.

Unsere Preise: all inclusive.

Erstklassige Beratung

- Direkte Beziehung:

EIN Ansprechpartner. - Individuelle Gestaltung der Beratungsleistung:

kein „one size fits all“. - Flexible Arbeitsweise:

ganztägige „power workshops“ oder auch zwanglose Gespräche „after hours“.

Kompetente Partner

- Internationale Zertifizierungen von

ISACA, ISC2 und CSA - Nationale Ausbildungsnachweise

ISO 27001 Auditor - Langjährliche Berufserfahrung

- Regionaler Anbieter aus Bayern

Blog zu Informationssicherheit & Compliance

with a geeky sense of humour

Informationssicherheit kann man nicht schmecken und Compliance nicht fühlen. Aber beides kann man lesen – und zwar hier:

- angelehnt an Standards wie der ISO/IEC 27001 oder TISAX ↩︎